Вирусная библиотека

Анализ используемых злоумышленниками технологий позволяет нам делать выводы о возможных векторах развития вирусной индустрии и еще эффективней противостоять будущим угрозам. Узнайте и вы о том, как действуют в зараженных системах те или иные вредоносные программы и как этому противостоять.

Trojan.Scavenger в вирусной библиотеке:

Вредоносные программы Trojan.Scavenger крадут пользовательские данные из криптокошельков и менеджеров паролей на компьютерах под управлением ОС Microsoft Windows. Они заражают систему в несколько этапов, в которых задействованы различные представители семейства — трояны-загрузчики и непосредственно сами стилеры. При этом часть из них эксплуатирует класс уязвимостей DLL Search Order Hijacking, которые позволяют им запускаться при помощи легитимных приложений.

Известны как минимум две цепочки заражения с использованием различного числа загрузчиков. Однако во всех случаях стартовый троян распространяется через торренты под видом модов, патчей или читов для игр (в виде DLL- или ASI-файлов) и сопровождается инструкциями по установке. В них злоумышленники побуждают пользователей скопировать файл трояна в указанный каталог. В зависимости от задействованной цепочки он автоматически запускается в контексте уязвимых приложений (DLL-файл), либо подгружается в качестве «мода» при старте игры (ASI-файл).

Различные модификации Trojan.Scavenger объединяет ряд особенностей:

- использование одинаковых C2-серверов;

- использование одного и того же хеширования и таблицы с константами;

- одинаковая проверка окружения при запуске;

- строки обфусцированы с использованием XOR;

- единый способ получения указателей на WinAPI-функции;

- одинаковые техники для вызова WinAPI-функций.

Проверка окружения

При запуске большинство троянов Trojan.Scavenger предварительно выполняет стандартную для представителей этого семейства поэтапную проверку окружения на предмет работы в виртуальной среде или в режиме отладки.

-

Проверяют, чтобы следующие функции не имели модификаций кода:

- NtClose — функция должна начинаться с опкода 0x4c;

- IsDebuggerPresent — функция должна начинаться с опкода 0x48.

- Проверяют, чтобы поле BeingDebugged в структуре PEB имело флаг False.

-

С помощью функции GetSystemFirmwareTable получают список прошивок RSMB для встроенного ПО BIOS и проверяют следующие совпадения:

- VMware

- qemu

- QEMU

-

Проверяют наличие следующих библиотек в списке InMemoryOrderModuleList в структурах PEB->LDR:

- snxhk.dll

- Dumper.dll

- vehdebug-x86_64.dll

- 0Harmony.dll

- winsrv_x86.dll

- winsdk.dll

- cmdvrt32.dll

- Sf2.dll

- SxIn.dll

- SbieDll.dll

- Вызывают функцию WriteConsoleW(-1LL, 0LL, 0LL, 0LL, 0LL) — возвращаемое значение не должно быть равно 1.

При обнаружении одного из признаков трояны прекращают работу.

Обфускация

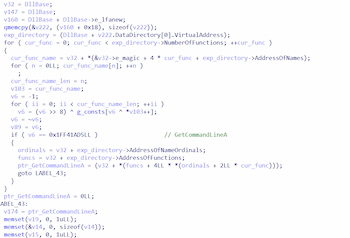

Вызов WinAPI-функций в троянах выполняется через поиск указателя на функцию по хэшу. Вначале они обходят списки

PEB->LDR->InMemoryOrderModuleList для получения информации о библиотеке, после чего происходит парсинг MZPE-заголовка и получение указателя на таблицу экспорта:

Далее выполняется поиск указателя нужной функции по хэшу:

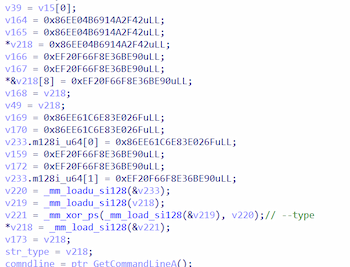

Используемые троянами строки закодированы XOR и собираются динамически внутри кода вредоносных программ:

Кроме того, в троянах встречается вызов функций по их номеру, а также вызов через syscall.

Общие C2-серверы

Трояны используют следующие домены для связи:

- datacrab-analytics[.]com

- datalytica[.]su

- datahog[.]su

Шифрование и кодирование данных в пакетах при общении с C2-сервером

Данные, передаваемые троянами на C2-сервер

Исходные данные перед отправкой шифруются алгоритмом XXTEA. Далее они кодируются с помощью base64 и уже в таком виде передаются на сервер.

Данные, поступающие от C2-сервера

Исходные данные закодированы с помощью base64. После декодирования они могут быть представлены в следующем виде:

- не зашифрованы;

- зашифрованы с помощью XXTEA;

- зашифрованы XOR со строкой.

Проверка ключа шифрования

Все компоненты семейства (кроме Trojan.Scavenger.1) для связи с C2-сервером проходят этап создания ключа и проверки шифрования. Он включает два запроса:

- получение части ключа шифрования;

- проверка ключа.

Первый отправляемый запрос (получение второй части ключа)

Трояны оправляют запрос к серверу по маршруту /c/k2. В ответ сервер передает вторую часть ключа шифрования. Этот ключ используется для шифрования части параметров и данных в некоторых запросах. Алгоритм шифрования — XXTEA.

Второй отправляемый запрос (проверка ключа шифрования)

Этот запрос отправляется к серверу по маршруту /c/v и имеет следующие параметры:

- v — случайно сгенерированная строка длиной 16 символов;

- t — текущее время;

- s — значение времени, зашифрованное с помощью XXTEA.

На этот запрос C2-сервер отвечает тем же идентификатором, который поступил ему в параметре v.

Начиная с данного запроса, все последующие имеют параметры t и s — стандартные для представителей этого семейства. Без них управляющий сервер на все запросы отвечает ошибкой 403.

Матрица MITRE

|

Этап |

Техника |

|---|---|

|

Первоначальный доступ |

Внедрение контента (T1659) |

|

Выполнение |

Выполнение с участием пользователя (T1204) Эксплуатация уязвимостей в клиентском ПО (T1203) |

|

Закрепление |

Перехват потока исполнения (T1574.008) |

|

Предотвращение обнаружения |

Обфусцированные файлы или данные (T1027) Перехват потока исполнения (T1574.008) |

|

Сбор данных |

Злоумышленник посередине (T1557) |

|

Организация управления |

Веб-протоколы (T1437.001) Зашифрованный канал (T1521) |

Trojan.Scavenger в вирусной библиотеке:

Trojan.Scavenger.1

Trojan.Scavenger.2

Trojan.Scavenger.3

Trojan.Scavenger.4

Trojan.Scavenger.5

Уязвимости для Android

По статистике каждая пятая программа для ОС Android — с уязвимостью (или, иными словами, — с «дырой»), что позволяет злоумышленникам успешно внедрять мобильных троянцев на устройства и выполнять нужные им действия.

Аудитор безопасности в Dr.Web для Android произведет диагностику и анализ безопасности мобильного устройства, предложит решения для устранения выявленных проблем и уязвимостей.