SHA1:

e2eb0b0c87b81d68b3f3f9675d3fda7a7bf8ba27

0004194f6ef57fe77fd23734a897e74fda56ebb0

393504cbfb30995b79378acea39b00bdda9deec7

37c2f95c3be60ba021c5e96cc02d278c55377656

8f9b50530d74a93582af54cc60faa412e6513b32

88a95ea5a37bf1bc56780327f639dc7806cea9bf

0004194f6ef57fe77fd23734a897e74fda56ebb0 (обфусцированная версия, детектируется как Android.ZBot.2.origin)

dc7b430bc5bb002c8bc8312050d2063d4e9e935d (обфусцированная версия, детектируется как Android.ZBot.3.origin)

Троянская программа-банкер, работающая на смартфонах и планшетах под управлением ОС Android и предназначенная для кражи денег с банковских счетов пользователей. Попадает на мобильные устройства при посещении мошеннических или взломанных веб-сайтов, загружаясь с них под видом безобидных программ, либо скачивается другим вредоносным ПО.

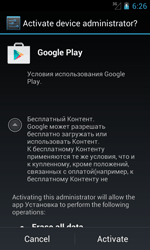

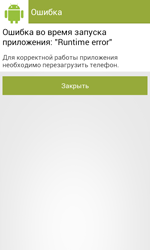

При первом запуске Android.ZBot.1.origin пытается получить доступ к функциям администратора мобильного устройства, после чего выводит сообщение об ошибке и предлагает выполнить перезагрузку. Затем троянец удаляет свой значок с экрана приложений.

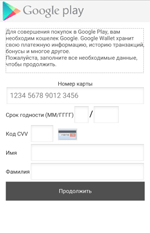

Если пользователь отказывается предоставить вредоносной программе необходимые полномочия, Android.ZBot.1.origin пытается похитить у него данные о кредитной карте, показывая поддельную форму настроек платежного сервиса приложения Google Play. Аналогичное окно троянец может показывать через некоторое время после установки на целевом устройстве.

Для обеспечения автозапуска при последующих включениях зараженного смартфона или планшета Android.ZBot.1.origin при помощи класса OnBootReceiver отслеживает следующие системные события, связанные с началом работы ОС:

- android.intent.action.BOOT_COMPLETED – сигнал об окончании загрузки устройства;

- android.intent.action.QUICKBOOT_POWERON – сигнал о начале работы устройства в случае если оно использует режим Fast Boot вместо классического метода перезагрузки.

Получив управление, троянец запускает вредоносный сервис UpdateService, который отслеживает активность пользователя при работе с устройством (android.intent.action.SCREEN_OFF, android.intent.action.SCREEN_ON), а также при помощи класса AsyncTask активирует работу асинхронных задач, используемых для связи с управляющим сервером. В частности, с их помощью Android.ZBot.1.origin отправляет на удаленный узел информацию о зараженном устройстве, после чего получает дальнейшие команды в формате JSON (Java Script Object Notation). Кроме того, через асинхронные задачи на сервер также передаются вводимые пользователем конфиденциальные сведения, информация обо всех действиях троянца и возникающих при его работе ошибках.

По команде киберпреступников Android.ZBot.1.origin может выполнить в том числе такие действия:

- отправить СМС с заданным текстом на указанный номер;

- совершить телефонный звонок;

- отправить СМС по всем телефонным номерам из книги контактов;

- перехватить входящие СМС;

- получить текущие GPS-координаты;

- показать специально сформированное диалоговое окно поверх заданного приложения.

Так, после регистрации зараженного устройства на сервере злоумышленников троянец получает команду на проверку текущего баланса банковских счетов владельца зараженного устройства и, в случае наличия на них денег, переводит заданную сумму на счета злоумышленников. При этом вредоносная программа перехватывает и автоматически обрабатывает все поступающие СМС с кодами подтверждений, в результате чего жертва кражи не сразу узнает о пропаже средств.

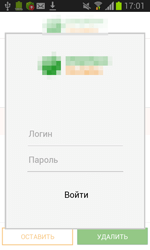

Показ специально сформированных диалоговых окон реализован в троянце следующим образом. Сервер отправляет банкеру команду, в которой указываются программы, поверх которых необходимо отобразить фишинговое сообщение, после чего Android.ZBot.1.origin определяет, установлены ли эти приложения в системе. Если троянец находит совпадение, он с определенной периодичностью начинает отслеживать, запущена ли пользователем одна из целевых программ. После того как необходимое ПО начинает работу, банкер соединяется с удаленным узлом и получает от него HTML-код, который с использованием функции WebView отображается в виде мошеннического диалогового окна. При этом формируемые экранные формы в большинстве случаев представляют собой поддельное окно ввода логина и пароля от учетной записи пользователя в мобильном банке. Если жертва фишинг-атаки попытается закрыть показанное сообщение, нажав аппаратную кнопку «Назад», троянец перенаправит ее на главный экран ОС, создав иллюзию того, что демонстрируемый запрос принадлежит оригинальному приложению.

Часть вредоносного функционала Android.ZBot.1.origin (например, отправка СМС-сообщений) реализована вирусописателями в виде отдельной Linux-библиотеки c именем libandroid-v7-support.so, которая хранится внутри программного пакета троянца и предназначена для защиты от детектирования антивирусами.

Базовый адрес управляющего сервера Android.ZBot.1.origin хранится в специальной базе данных SQLite вредоносного приложения, однако может быть изменен соответствующей командой злоумышленников. По умолчанию различные модификации банкера имеют собственные адреса удаленных узлов, поэтому зараженные троянцем мобильные устройства формируют самостоятельные бот-сети.

Существуют версии Android.ZBot.1.origin (например, Android.ZBot.2.origin, Android.ZBot.3.origin), которые обладают тем же функционалом, однако их код обфусцирован (зашифрован) для усложнения детектирования антивирусными приложениями.