SHA1:

- 27806e7f4a4a5e3236d52e432e982915ce636da4

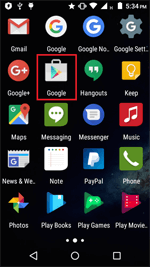

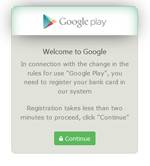

Банковский троянец, заражающий мобильные устройства под управлением ОС Android. Распространяется под видом безобидных приложений – например, программы с именем «Google», которая имеет значок Play Маркет.

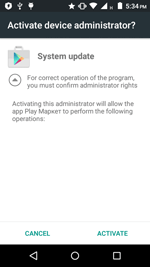

После запуска Android.BankBot.149.origin запрашивает доступ к функциям администратора мобильного устройства и удаляет свой значок с главного экрана.

Троянец может получать от управляющего сервера следующие команды:

- Send SMS – отправить СМС-сообщение;

- Go_P00t_request – запросить права администратора;

- |UssDg0= – выполнить USSD-запрос;

- nymBePsG0 – запросить список номеров контактов телефонной книги;

- |telbookgotext= – отправить СМС с полученным в команде текстом всем контактам из телефонной книги;

- Go_startPermis_request – запросить дополнительные разрешения SEND_SMS, CALL_PHONE, READ_CONTACTS, ACCESS_FINE_LOCATION на устройствах под управлением ОС Android 6.0 и выше;

- Go_GPSlocat_request – получить GPS-координаты;

- state1letsgotxt – получить конфигурационный файл со списком атакуемых банковских приложений;

- |startinj= – отобразить фишинговое окно WebView с содержимым, загруженным по указанной в команде ссылке.

Android.BankBot.149.origin проверяет наличие на мобильном устройстве следующих банковских приложений, а также ПО для работы с денежными переводами и платежными системами:

- Сбербанк Онлайн – ru.sberbankmobile;

- Сбербанк Бизнес Онлайн – ru.sberbank_sbbol;

- Альфа-Банк (Alfa-Bank) – ru.alfabank.mobile.android;

- Альфа-Бизнес – ru.alfabank.oavdo.amc;

- Visa QIWI Кошелек – ru.mw;

- Мобильный банк R-Connect – ru.raiffeisennews;

- Тинькофф – com.idamob.tinkoff.android;

- PayPal – com.paypal.android.p2pmobile;

- WebMoney Keeper – com.webmoney.my;

- РОСБАНК Онлайн – ru.rosbank.android;

- ВТБ24-Онлайн – ru.vtb24.mobilebanking.android;

- МТС Банк – ru.simpls.mbrd.ui;

- Яндекс.Деньги: платежи онлайн – ru.yandex.money;

- Сбербанк ОнЛ@йн ПАО СБЕРБАНК – ua.com.cs.ifobs.mobile.android.sbrf;

- Приват24 – ua.privatbank.ap24;

- Моб. банк Русский Стандарт – ru.simpls.brs2.mobbank;

- UBANK – финансовый супермаркет – com.ubanksu;

- Idea Bank – com.alseda.ideabank;

- IKO – pl.pkobp.iko;

- Банк СМС - Bank SMS – com.bank.sms;

- OTP Smart – ua.com.cs.ifobs.mobile.android.otp;

- VTB Online (Ukraine) – ua.vtb.client.android;

- Ощад 24/7 – ua.oschadbank.online;

- Platinum Bank – com.trinetix.platinum;

- UniCredit Mobile – hr.asseco.android.jimba.mUCI.ua;

- Райффайзен Онлайн – ua.pentegy.avalbank.production;

- Укргазбанк – com.ukrgazbank.UGBCardM;

- StarMobile – com.coformatique.starmobile.android;

- Chase Mobile – com.chase.sig.android;

- Bank of America Mobile Banking – com.infonow.bofa;

- Wells Fargo Mobile – com.wf.wellsfargomobile;

- TD International – com.wsod.android.tddii;

- TD Spread Trading – com.directinvest.trader;

- Akbank Direkt – com.akbank.android.apps.akbank_direkt;

- Yapı Kredi Mobil Bankacılık – com.ykb.android;

- ÇEKSOR – com.softtech.iscek;

- JSC İŞBANK – com.yurtdisi.iscep;

- İşCep – com.pozitron.iscep;

- İşTablet – com.softtech.isbankasi.

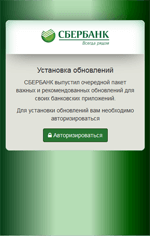

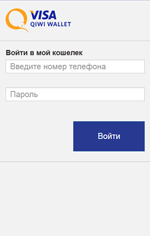

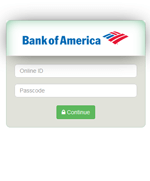

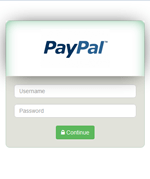

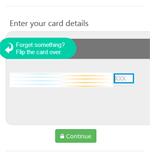

Информация о найденных совпадениях передается на управляющий сервер. В ответ троянец получает список программ, запуск которых он начинает отслеживать. После того как одна из них начинает работу, Android.BankBot.149.origin показывает поверх ее окна WebView c фишинговой формой ввода логина и пароля для доступа к учетной записи пользователя. Введенная информация затем отправляется на сервер. Примеры таких мошеннических форм:

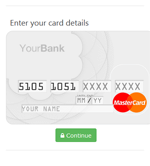

Также Android.BankBot.149.origin пытается украсть информацию о банковских картах. Для этого он отслеживает запуск следующих программ:

- WhatsApp – com.whatsapp;

- Play Маркет – com.android.vending;

- Messenger – com.facebook.orca;

- Facebook – com.facebook.katana;

- WeChat – com.tencent.mm;

- Youtube – com.google.android.youtube;

- Uber – com.ubercab;

- Viber – com.viber.voip;

- Snapchat – com.snapchat.android;

- Instagram – com.instagram.android;

- imo – com.imo.android.imoim;

- Twitter – com.twitter.android.

После запуска одного их этих приложений троянец показывает поверх него поддельное окно настроек платежного сервиса каталога Google Play:

При поступлении СМС троянец выключает все звуковые и вибросигналы, отправляет содержимое сообщений злоумышленникам и пытается удалить перехваченные СМС из списка входящих, чтобы скрыть их от пользователя.

Также Android.BankBot.149.origin передает на сервер сведения об установленных популярных антивирусных приложениях и сервисных утилитах, которые могут помешать его работе. Троянец проверяет наличие на устройстве следующих программ:

- Anti-virus Dr.Web Light – com.drweb;

- CM Security AppLock AntiVirus – com.cleanmaster.security;

- Kaspersky Antivirus & Security – com.kms.free;

- ESET Mobile Security & Antivirus – com.eset.ems;

- Avast Mobile Security & Antivirus – com.avast.android.mobilesecurity;

- Clean Master (Boost&Antivirus) – com.cleanmaster.mguard;

- 360 Security - Antivirus – com.qihoo.security;

- AVG AntiVirus FREE for Android – com.antivirus;

- Antivirus Free - Virus Cleaner – com.zrgiu.antivirus;

- Super Cleaner - Antivirus – com.apps.go.clean.boost.master;

- AndroHelm AntiVirus Android 2017 – com.androhelm.antivirus.free;

- TrustGo Antivirus & Mobile Security – com.trustgo.mobile.security;

- Sophos Free Antivirus and Security – com.sophos.smse.