Вредоносная программа, заражающая мобильные Android-устройства. Может распространяться под видом разнообразных приложений. Представляет собой бота, способного выполнять различные действия по команде злоумышленников. Основная задача троянца – похищение денежных средств с банковских счетов российских пользователей.

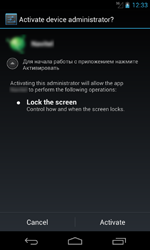

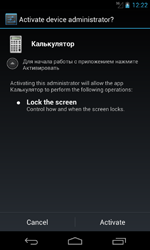

При запуске Android.BankBot.33.origin пытается получить доступ к правам администратора мобильного устройства, демонстрируя соответствующий системный запрос до тех пор, пока жертва не даст свое согласие. Затем, в зависимости от модификации, вредоносная программа выводит на экран сообщение о якобы произошедшей ошибке, либо отображает интерфейс приложения, под видом которого троянец попал на мобильное устройство. После этого бот удаляет свой ярлык с главного экрана операционной системы.

|

|

|

|

Далее троянец подключается к управляющему серверу, расположенному по адресу http://xxxx.xx.214.97/task.php, и загружает на него следующие сведения о зараженном устройстве:

- IMEI-идентификатор;

- IMSI-идентификатор;

- текущее время, установленное в системе;

- номер мобильного телефона;

- версия троянца;

- SID-идентификатор;

- версия ОС;

- модель устройства;

- производитель устройства;

- версия SDK системы;

- идентификатор троянца.

В ответ бот получает список следующих команд, которые передаются ему в формате JSON:

- 8e9ql9skqf – установить время следующего соединения с командным центром;

- server – изменить адрес командного центра;

- izqfugi7n8 – занести в конфигурационный файл список номеров, сообщения с которых будут скрываться от пользователя;

- mzybm1q2eh – занести в конфигурационный файл список номеров, сообщения с которых будут пересылаться на управляющий сервер;

- hgany9c0rj – убрать из конфигурационного файла список номеров, сообщения с которых будут скрываться от пользователя;

- tyo2pxb1wr – убрать из конфигурационного файла список номеров, сообщения c которых будут пересылаться на управляющий сервер;

- gz7j2ph7eg – отправить СМС-сообщение с заданным текстом на указанный в команде номер;

- ligtd7jxxr – загрузить и попытаться установить приложение (необходимо подтверждение пользователя);

- hmq3nlddk3 – попытаться удалить заданное в команде приложение (необходимо подтверждение пользователя);

- notification – вывести в область уведомлений сообщение с заданным в команде текстом;

- 1lo8lsn7un – открыть в браузере заданный в команде веб-адрес;

- ozs44xicjk – отправить на управляющий сервер список контактов;

- 88h4s39ead – отправить на управляющий сервер список установленных приложений.

Троянец выполняет рассылку СМС-сообщений на сервисные номера нескольких российских кредитных организаций, а также одной из популярных платежных систем с целью получения информации о состоянии банковского счета пользователя и принадлежащих ему банковских карт. В случае получения необходимых сведений Android.BankBot.33.origin при помощи специальных СМС-команд переводит все доступные денежные средства на счет злоумышленников.